ランサムウェア攻撃で米国のガス・パイプラインが操業停止に

国土安全保障省のCISA(サイバーセキュリティ・インフラセキュリティ庁)の勧告により、米国の天然ガス圧縮施設がハッカーのランサムウェア攻撃を受けたことが明らかになった。

攻撃の発端は、職員がスピアフィッシングによる偽のリンクをクリックしたことだった。このリンクにより、ハッカーは施設のITネットワークに侵入し、さらに産業用ネットワークへのアクセスも可能となった。

ハッカーは被害施設のネットワーク上のデータを暗号化し、これにより同社はリアルタイムでのデータ取得が不可能となった。結果として、同社は即座に2日間の操業停止を余儀なくされた。攻撃はIT部門と産業プロセス部門の双方に及んだ。

ハッカーの行動によってヒューマン・マシン・インターフェイスはオフラインとなったが、「攻撃者が運用の制御権を取得したり、操作したりすることは一切なかった」と当局者は述べ、重大な制御権の奪取には至らなかったことを強調した。

今回使われたのは「コモディティ・ランサムウェア(Commodity Ransomware)」であり、産業活動を標的とするように特別に設計されたものではなかった。そのため、パイプラインや関連施設を直接制御する機器であるプログラマブル・ロジック・コントローラ(PLC)には影響を及ぼさなかった。

米国当局は、この勧告を他の産業用装置の運用者に向けた警告として発表した。今月初めに公開されたサイバーセキュリティ企業ドラゴス(Dragos)の報告書では、特に産業用ネットワークを標的とした「EKANS」と呼ばれるランサムウェアが取り上げられている。

ランサムウェアは巨額の金銭を狙う者にとって魅力的な手段である。パイプライン運営会社などの産業企業にとって操業停止は特にコストがかかるため、こうした組織は攻撃者にとって魅力的な標的となっている。

しかし、今回被害を受けた企業はセキュリティ対応に失敗した。同社の緊急対応計画はサイバー攻撃を想定しておらず、「サイバーセキュリティに関する知識の大きな欠如」が、このような事態への備えが不十分だった原因として非難されている。ランサムウェアは世界で250億ドル規模の違法産業であると推定されており、今後もこのような攻撃が続くことは明白だろう。

「クラウド」を超えて——次世代データセンターは宇宙を目指す

「クラウド」を超えて——次世代データセンターは宇宙を目指す

米国務省、外国デマ監視部門を廃止 「言論の自由」理由に

米国務省、外国デマ監視部門を廃止 「言論の自由」理由に

eムック 「戦争とテクノロジー 変わる戦場の風景」特集号

eムック 「戦争とテクノロジー 変わる戦場の風景」特集号

米FDA、新型コロナワクチンを高齢者らに限定 その合理性は?

米FDA、新型コロナワクチンを高齢者らに限定 その合理性は?

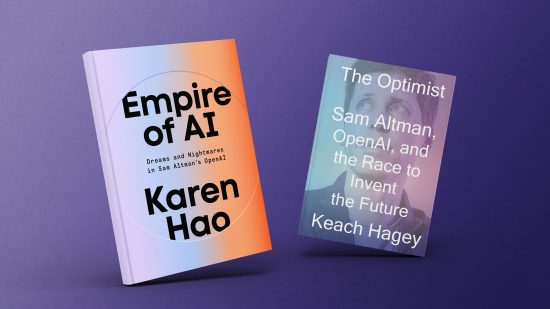

書評:サム・アルトマンはいかにして「AI帝国」を築いたか

書評:サム・アルトマンはいかにして「AI帝国」を築いたか