ロシアがウクライナへ大規模サイバー攻撃、送電網が標的に

ウクライナとの地上戦で苦戦しているロシアが、ウクライナへのサイバー攻撃を強化している。送電網を標的とした大規模な攻撃が確認され、一部は成功した模様だ。 by Patrick Howell O'Neill2022.04.13

ウクライナ政府当局とスロバキアのサイバー・セキュリティ企業イーセット(ESET)によると、ロシアのハッカーらがウクライナの送電網を標的にして、200万人に影響をおよぼす停電を起こそうと試みたという。

ハッカーらは「ワイパー(Wiper)」を使って、ウクライナのエネルギー会社にあるコンピューターを破壊しようとした。ワイパーとは、重要なデータを消去してコンピューターを使用不能にすることでシステムを破壊する、特別に設計されたマルウェアだ。

この攻撃による影響は不明。ウクライナ政府当局は、ウクライナ東部におけるロシアの軍事作戦を支援することを目的としたサイバー攻撃を阻止したと発表した。攻撃が成功していれば、過去最大規模の停電が発生していただろう。

しかし、ここ数週間でMITテクノロジーレビューが国際的なパートナーを通じて入手したウクライナ政府の未公開文書によると、ロシアのハッカーらは最近、ウクライナの電力会社に侵入し、9つの変電所を一時的に停止させたという。ウクライナ政府当局はコメントの要請に応じておらず、前の攻撃との関連は確認できていない。

未公開文書は、ウクライナ政府が運営するウクライナ・コンピューター緊急対応チーム(CERT)によって書かれたもので、「少なくとも2回の攻撃の成功」について説明している。そのうちの1回は、ウクライナがロシアからの電力に依存することを解消するため、欧州の送電網に接続したわずか数日後の3月19日に始まっている。

ウクライナの送電網に対するサイバー攻撃が成功したかどうかは別として、これは「サンドワーム(Sandworm)」と呼ばれるハッキング・グループによるロシアのウクライナに対する攻撃が続いていることを示す危険な兆候だ。サンドワームは米国政府によってロシア軍諜報機関の74455部隊と認定されている。

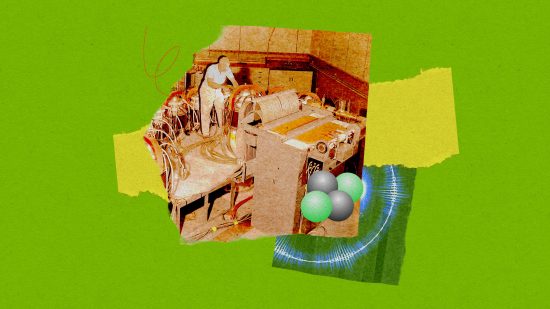

2015年から2016年にかけ、ロシア諜報機関の傘下にあると見られるハッカーが、ウクライナの電力システムを混乱させたことがある。2015年の攻撃はほとんどが手作業によるものだったが、2016年の攻撃はマルウェア「インダストロイヤー(Industroyer)」を使った自動化された攻撃だった。捜査当局が2022年の攻撃で発見したマルウェアは、その類似性から「インダストロイヤー2(Industroyer2)」と呼ばれる。

ウクライナ国家特殊通信・情報保護局(State Special Service for Digital Development)のビクトル・ゾラ副局長は4月12日、記者団に対し、「私たちは(クリミア併合後からの)8年間、サイバー空間で私たちを攻撃してきた敵を相手にしているのです」と語った。「それを防げたということは、私たちは(以前よりも)強くなっており、準備が整っているということなのです」。

イーセットのアナリストは、インダストロイヤー2のコードを解析し、その能力と目的を明らかにした。ハッカーは電力供給を遮断するだけではなく、ウクライナの送電網を制御するために使用しているコンピューターをも破壊しようとしていた。破壊に成功していれば、電力会社はコンピューターを使った迅速な電力復旧はできなかったはずだ。

以前のサイバー攻撃では、ウクライナは(復旧作業をコンピューターから)手動操作に戻すことで数時間以内に迅速に電力網の制御を回復できたが、今回の戦争では手動操作が極めて困難になっている。敵の戦車や兵士が近くにいて、コンピューターが破壊されている場合、変電所に復旧人員をトラックで送り込むのは容易ではないからだ。

「彼らが公然と私たちの国に戦争を仕掛け、ウクライナの病院や学校を破壊しているとき、隠していても意味がありません。ひとたびウクライナ人の家をロケットで攻撃したら、もう隠れる必要はないのです」(ゾラ副局長)。

ロシア政府がウクライナや世界各国に対して積極的にサイバー攻撃を仕掛け、成功した実績を考えると、専門家はロシアのハッカーが姿を見せて被害を与えると予想していた。ここ数カ月間、米国当局は、ロシアがウクライナとの地上戦で苦戦すれば、攻撃が深刻化するだろうと警告してきた。

この戦争中、ウクライナも米国も、ロシアのハッカーが複数のワイパーを使っていると非難してきた。金融や政府のシステムが打撃を受けているのだ。首都キーウ(キエフ)にあるシステムもDoS攻撃の標的になり、重要な局面で政府のWebサイトが使えなくなる事態が発生している。

だが今回のインダストロイヤー2攻撃は、これまでに知られているこの戦争の中で最も深刻なサイバー攻撃だ。ウクライナ政府のサイバーセキュリティ担当者は、マイクロソフトやイーセットと協力して調査と対策に取り組んでいる。

今回のサイバー攻撃は、政府の支援を受けたハッカーが産業システムを標的にしたことが公然となった、数少ない事例の1つだ。

最初に明らかになったのは、2010年。イランの原子力計画を妨害するために「スタクスネット(Stuxnet)」と呼ばれるマルウェアが、米国とイスラエルによって作られたと報道されたときだった。 また、ロシアが支援するハッカーはウクライナだけでなく、米国やサウジアラビアの産業システムを標的に同様の攻撃を始めたとも報じられている。

4月25日17時30分更新:タイトルの誤字を修正しました。

- 人気の記事ランキング

-

- Namibia wants to build the world’s first hydrogen economy 砂漠の国・ナミビア、 世界初「水素立国」への夢

- Promotion MITTR Emerging Technology Nite #33 バイブコーディングって何だ? 7/30イベント開催のお知らせ

- Promotion Call for entries for Innovators Under 35 Japan 2025 「Innovators Under 35 Japan」2025年度候補者募集のお知らせ

- What comes next for AI copyright lawsuits? AI著作権訴訟でメタとアンソロピックが初勝利、今後の展開は?

- Why the US and Europe could lose the race for fusion energy 核融合でも中国が優位に、西側に残された3つの勝機

- Google’s electricity demand is skyrocketing グーグルの電力使用量が4年で倍増、核融合電力も調達へ

- パトリック・ハウエル・オニール [Patrick Howell O'Neill]米国版 サイバーセキュリティ担当記者

- 国家安全保障から個人のプライバシーまでをカバーする、サイバーセキュリティ・ジャーナリスト。