攻撃手法の売買を

機械学習で自動的に発見

オンラインハッカー市場を自動探索するプログラムが毎週300以上のサイバー犯罪のネタを発見することに成功した。 by Emerging Technology from the arXiv2016.08.05

2015年2月、マイクロソフトは悪意ある攻撃者がリモート制御で任意のコンピュータを制御できてしまうWindows OSの重大な脆弱性を発見した。この問題は、Vista、7、8のほか、サーバ―、モバイルコンピューター用に設計されたさまざまなWindows OSに影響を与えた。

マイクロソフトはすぐに修正を発行したが、ハッカーのコミュニティに脆弱性の詳細が広まるのにそれほど時間はかからなかった。

4月には、サイバーセキュリティの専門家がこの脆弱性を悪用した手法(エクスプロイト)を見つけた。攻撃手法はダークネットと呼ばれるインターネットの奥深くのコミュニティで売買されており、この手法は約1万5000ドルで売られていた。7月には世界中のユーザーを狙って、感染したコンピュータからクレジットカード番号を盗む、この脆弱性を利用した最初のマルウェア(「ダイヤ銀行のトロイの木馬」と名付けられた)が登場した。

この事件は、マルウェアがどう進化するかについて重要な洞察を提供した。わずか数カ月間で、ハッカーは脆弱性から攻撃の手口を編み出して販売し、マルウェアになって世界に放たれたのだ。

この事象では、悪用される前にマイクロソフトが脆弱性に気づき、パッチをリリースできた。しかし、マルウェアが未知の脆弱性を悪用する場合、もとのソフトウェア開発者が、直ちにパッチを開発する必要がある。対応までの時間がゼロなので「ゼロデイ攻撃」と呼ばれる。

サイバーセキュリティ専門家にとっての重要目標は、ゼロデイの手口がマルウェアに変わる前に発見することだ。アリゾナ州立大学のエリク・ニュンズ研究員のグループは「ダイヤ銀行のトロイの木馬」の件から重要な発想を得て、この種のサイバーセキュリティに対する全く新しい手法を提示した。

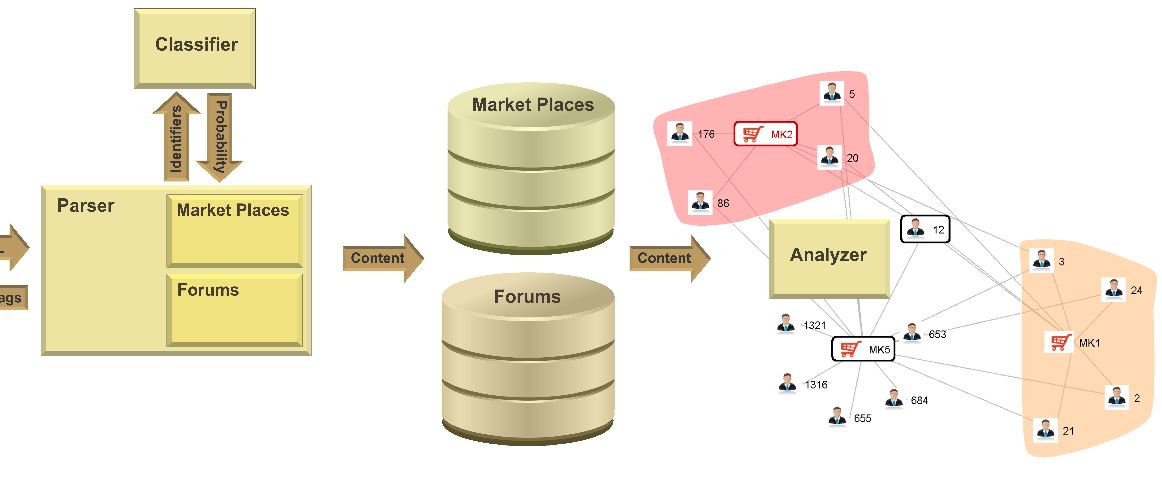

今日、研究チームは、サイバー脅威情報の収集作業システムを発表し、機械学習を利用し、ハッキングフォーラムやダークウェブ、ディープネット内の市場を分析し、新しく発生する脆弱性に関する手掛かりを捜すシステムだ。

ニュンズ研究員の新しいシステムは、素晴らしいスタートを切った。

「現在、このシステムは、高品質のサイバー脅威警告を週平均305件収集します」

背景となる情報は以下の通りだ。ハッカーや他の極悪なタイプは、次のいずれかの方法でフォーラムや市場に潜む傾向がある。まず、広く使われているTorソフトウェアを利用してトラフィックを匿名化し、インターネット内で追跡されないようにする。この手法を「ダークネット」という。

別の方法は「ディープネット」で、ウェブページとしてアクセスはできるが、検索エンジンにインデックスされていないウェブサイトを利用する。存在を知らなければページにたどり着くのは困難だ。

ダークネットやディープネットにおけるハッカーの活動を監視するため、研究チームはクローラーを開発し、ディープネットやダークネット上でホストされたHTMLページから情報を収集した。この研究の重要な部分は、クローラーに最適なスタートページを指定することなのは明らかだ。研究では、この種のページに精通している人物が作業した。その後研究チームがハッキング活動に関する特定の情報を取り出し、麻薬、武器などに関連する他の情報は全て破棄した。

最後に機械学習アルゴリズムを使って、これらのサイト上で議論された関連する製品やトピックを検出する。研究チームは、データの25%について、関連性があるか、ないかを個々に調べ、手作業でラベル付けした。人間は、一人当たり1分間に5つの市場の製品もしくはフォーラム上の2つのトピックにラベルを付ける。しかし、機械が学習すれば、この手間は省ける。研究チームは、アルゴリズムにラベル付けされた25%のデータセットを正解として記憶させ、残りの75%のデータを処理させた。

結果は興味深い。「機械学習のモデルを利用して、悪意のあるハッキングに関する市場の製品の92%、フォーラム状のディスカッションは80%の高精度で検出できた」というのだ。

この手法は既に非道な活動をいくつか暴いている。「4週間で、市場のデータからゼロデイ攻撃を16も検出した」と研究チームは語る。そのうち、あるAndroidの攻撃手法は約2万ドルで、Internet Explorer 11の攻撃手法は約1万ドルで売られていた。

研究チームは、ハッカーがこれらのフォーラムと市場を使用する方法から、ソーシャルネットワークを関連づけた。複数の市場に存在する751人のユーザーがおり、その中の1人は7つの市場と1つのフォーラムで活動し、しかも悪意のあるハッキング関連製品を80以上提供していた。

ハッキング関連製品の販売は、明らかに儲かるビジネスだ。

「この業者は、市場で顧客による平均評価が5段階の4.7。7000以上の取引に成功している。つまり、製品の信頼性があり、人気があるのだ」

研究は、サイバー犯罪との闘いに、有効な1歩を踏み出すことになる。システムは現在、毎週300以上のサイバー脅威を見つけており、すでにセキュリティ業界からも注目されている。実際、研究チームは、ビジネスパートナーにシステムを移行している最中だといっている。

研究チームが、ゼロデイの脆弱性がマルウェア製品に開発される前に発見すれば、ソフトウェア開発者がすぐにパッチを開発するのを助けられる。セキュリティ専門家にとって重要な支援だ。

もちろん、こうした研究は、サイバーセキュリティの鼬ごっこの一部にすぎない。今後ハッカーの行動がどのように変化するかを見るのは興味深い。ハッカーはこんな風に体系的に自分たちの行動が監視されているとわかったのだ。そして、ハッカーがこの監視を潜り抜ければ、ゲームは振り出しに戻る。

関連ページ

- 人気の記事ランキング

-

- What comes next for AI copyright lawsuits? AI著作権訴訟でメタとアンソロピックが初勝利、今後の展開は?

- Promotion MITTR Emerging Technology Nite #33 バイブコーディングって何だ? 7/30イベント開催のお知らせ

- Promotion Call for entries for Innovators Under 35 Japan 2025 「Innovators Under 35 Japan」2025年度候補者募集のお知らせ

- Namibia wants to build the world’s first hydrogen economy 砂漠の国・ナミビア、 世界初「水素立国」への夢

- Why the US and Europe could lose the race for fusion energy 核融合でも中国が優位に、西側に残された3つの勝機

- Google’s electricity demand is skyrocketing グーグルの電力使用量が4年で倍増、核融合電力も調達へ

- エマージングテクノロジー フロム アーカイブ [Emerging Technology from the arXiv]米国版 寄稿者

- Emerging Technology from the arXivは、最新の研究成果とPhysics arXivプリプリントサーバーに掲載されるテクノロジーを取り上げるコーネル大学図書館のサービスです。Physics arXiv Blogの一部として提供されています。 メールアドレス:KentuckyFC@arxivblog.com RSSフィード:Physics arXiv Blog RSS Feed