産業用システムのネット接続、パケット分析で判明した無防備な実態

産業用制御システムに対する深刻なサイバー攻撃がたびたび発生し、脆弱性に対する関心が高まっている。しかし、こうした状況にも関わらず、多くの産業用制御システムが依然として、ハッキングや盗聴の恐れがあるデータをインターネット上で送受信していることが新たな研究で明らかになった。 by Emerging Technology from the arXiv2019.02.07

1982年の話である。急速に拡大する天然ガスのパイプライン網を制御する産業用制御ソフトウェアを盗み出そうとするソビエト連邦の陰謀を、米国中央情報局(CIA)が掴んだ。対抗策としてCIAは、パイプラインの機能に障害をもたらすマルウェアを組み込んだソフトウェアをソ連に盗ませた。

この策略は見事に成功を収めた。ソ連は、マルウェアが組み込まれたソフトウェア(「SCADA」と呼ばれる産業用制御システム)を、シベリアのパイプラインにインストールした。パイプラインは数カ月にわたり正常に稼働していた。しかし、その後、マルウェアが安全弁を閉じ始めると、パイプラインの内部圧力は接合部や継手が耐え得る圧力を超えるまでに上昇した。ワシントンポスト紙が2004年に報じた記事によると、最終的にパイプラインは破裂し、「核爆発を除いて、宇宙から観察された史上最も大規模な爆発と火災」につながったという。

この事件は、産業用制御システムに対するマルウェア攻撃の最初の例として歴史に残った。また、同事件は、1997年に米マサチューセッツ州ウースターの航空管制センターの電話システムをシャットダウンさせたサイバー攻撃、2003年に米国のデービス・ベッセ原子力発電所の安全システムを停止させたサイバー攻撃、2010年にイランの秘密の核濃縮施設の遠心分離機を故障させたサイバー攻撃など、一連のサイバー攻撃の土台となった。

このようなサイバー攻撃は、大きな話題を呼び、産業用制御システムの脆弱性に対する関心を高めてきた。それゆえに、産業用制御ソフトウェアを使用する企業はどこも、リスクを認識しており、適切な方法でシステムを保護しているはずである。だが、果たして本当にそうなのだろうか。

ドイツのベルリン自由大学のマルチン・ナウロッキ研究助手らの研究のおかげで、現在、そのような疑問に対する1つの答えが得られている。ナウロッキ助手らのチームは、産業用制御システムが、保護されていないデータをインターネット上に送信する割合を調査した。その結果は、産業用制御システムの脆弱性に関する驚くべき洞察を提供するものとなった。

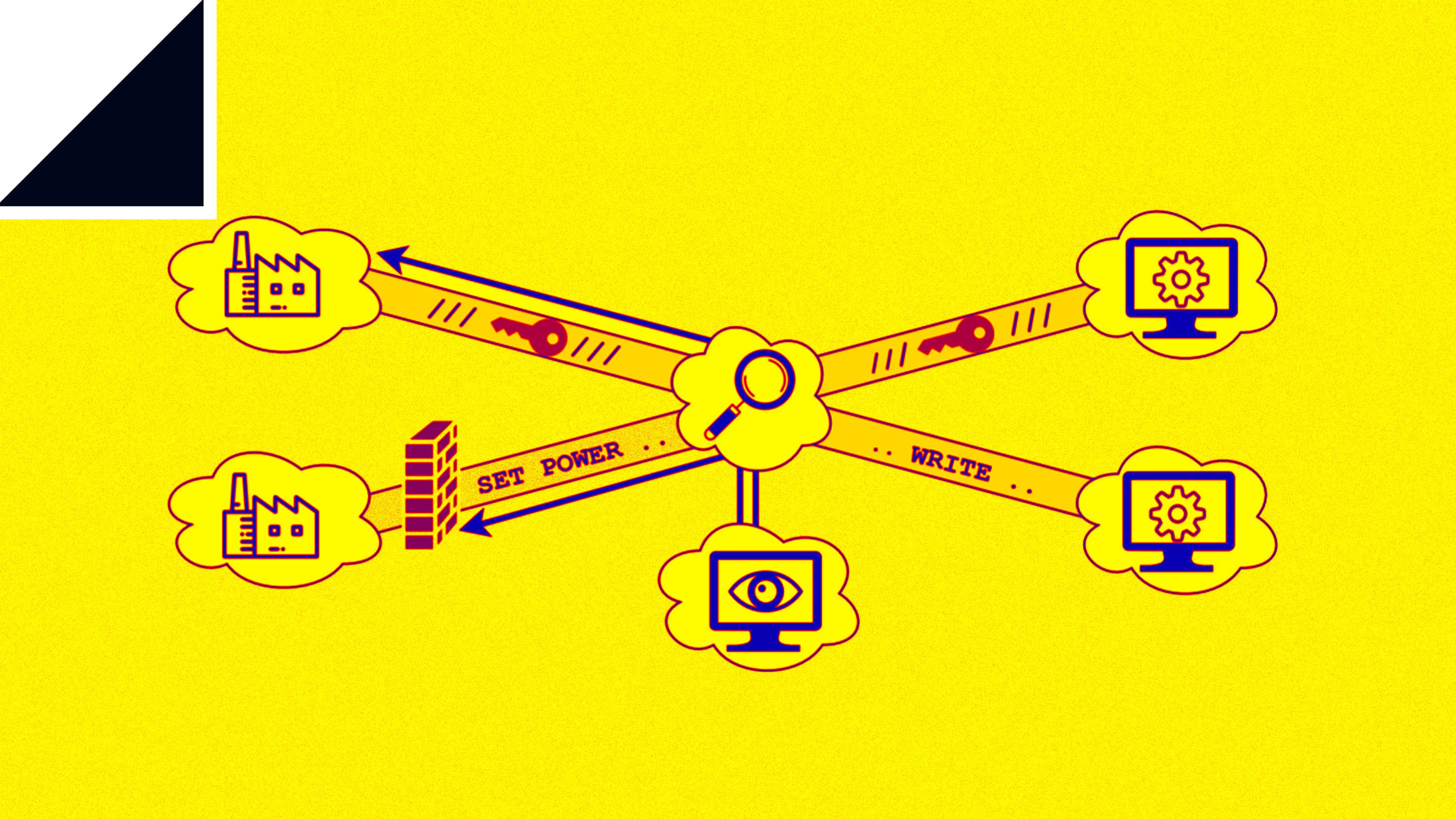

産業用制御システムの「SCADA(Supervisory Control and Data Acquisition=スキャダ)」や産業用機器を接続する際の通信プロ …

- 人気の記事ランキング

-

- It’s pretty easy to get DeepSeek to talk dirty 「お堅い」Claude、性的会話に応じやすいAIモデルは?

- Promotion Call for entries for Innovators Under 35 Japan 2025 「Innovators Under 35 Japan」2025年度候補者募集のお知らせ

- Google’s new AI will help researchers understand how our genes work グーグルが「アルファゲノム」、遺伝子変異の影響を包括的に予測

- Calorie restriction can help animals live longer. What about humans? 「若返り薬」より効果? カロリー制限のメリット・デメリット

- When AIs bargain, a less advanced agent could cost you 大規模モデルはやっぱり強かった——AIエージェント、交渉結果に差